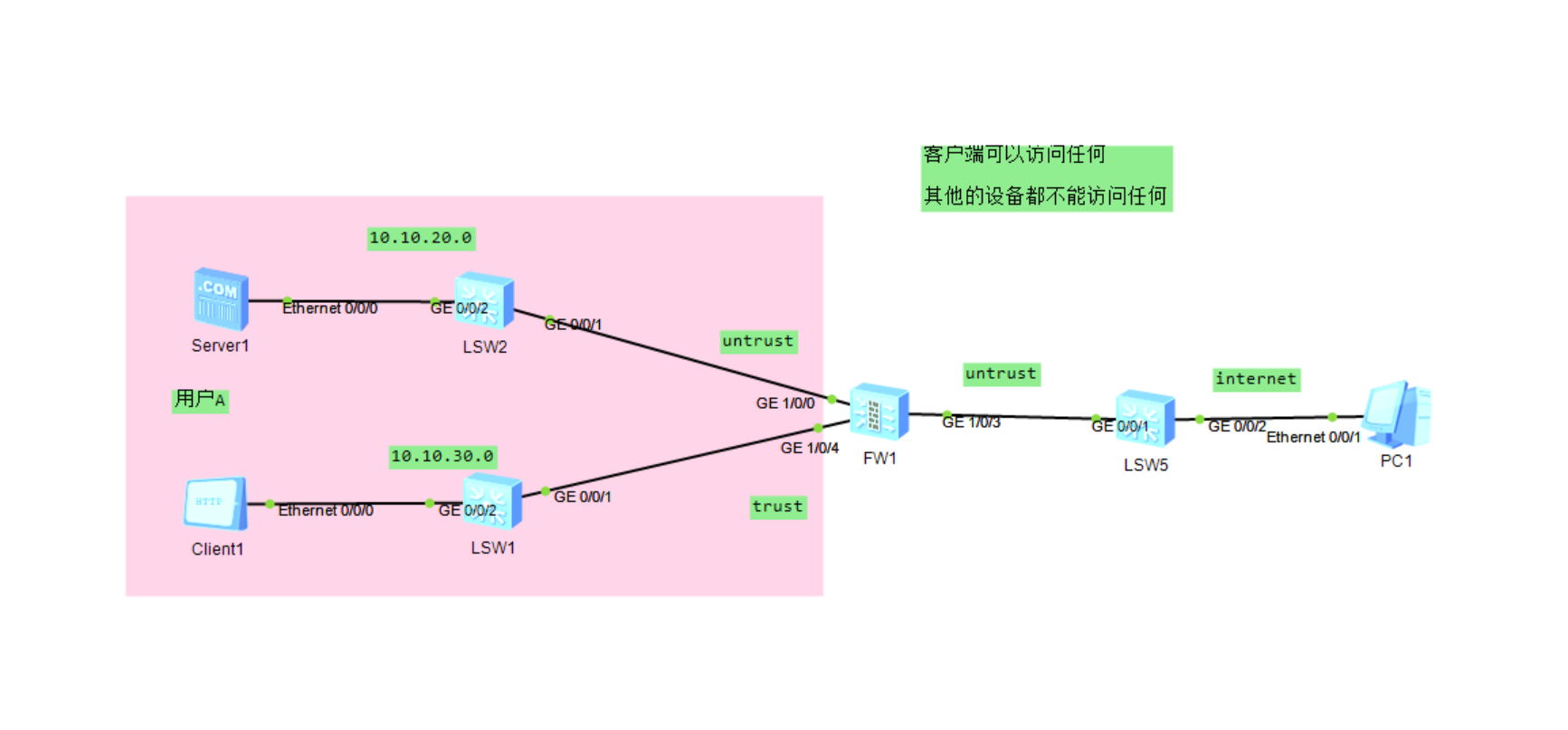

全网通(A区可以ping虚拟防火墙)(Internet可以ping物理防火墙)

服务器网段

这个很简单,将服务器设置一个IP地址,交换机可以不设置。

客户端网段

这个和服务器网段一样,但是建议使用DHCP获取IP地址。

防火墙

物理防火墙

这里规划的是将互联网接入物理防火墙。

- 将互联网的接口添加到

firewall zone。 - 设置安全策略,保证来源于内网的流量不会被阻挡,同时阻挡来自于互联网的流量。

- 进入接口,添加service-manager,以便能ping通。

- 由于都是直连,所以暂时不需要在防火墙配置路由。(等下要)

虚拟防火墙

- 创建虚拟防火墙。

- 将接口添加到虚拟防火墙接管。

- 进入虚拟防火墙,配置

firewall zone。

这里将service配置为untrust区域,客户端设置为trust区域。

- 进入接口,配置

service-manager,放通PING行为。 - 进入安全策略,进行配置。

这里创建规则,让服务器不能访问到客户端,客户端可以访问到服务器。

这就需要将`源地址`为trust区域的流量放通,同时deny所有。

测试联通性

在配置了以上这些之后,应该就可以让上述的所有条件满足了。

1. 服务器不能ping通客户端,但客户端可以ping通服务器。

2. 服务器和客户端都能ping通防火墙的对应的端口。

3. 防火墙可以ping通互联网的设备,但互联网上的设备不能ping通防火墙。

配置虚拟防火墙与物理防火墙之间的通信

其实就是配置他们两个之间的路由,然后添加一个虚拟端口用于转发就行了。

虚拟防火墙

- 创建到物理防火墙的路由。

- 创建一个虚拟端口,同时在防火墙区域添加它。(这里建议用一个单独的区域,方便做策略)

- 放通关于虚拟端口的所有策略。

物理防火墙

- 创建到虚拟防火墙的路由。

- 创建一个虚拟端口,同时在防火墙区域添加它。

- 放通关于虚拟端口的所有策略。

配置验证

做完以上这些之后,应该就可以让内网的设备ping通互联网,同时让互联网的设备不能进入内网了;同时由于虚拟防火墙的特性,我们还做了一个独立的策略用于项目。